Questo articolo è stato scritto in collaborazione con il nostro team di editor e ricercatori esperti che ne hanno approvato accuratezza ed esaustività.

Il Content Management Team di wikiHow controlla con cura il lavoro dello staff di redattori per assicurarsi che ogni articolo incontri i nostri standard di qualità.

Questo articolo è stato visualizzato 66 428 volte

Sono poche le cose che oggigiorno possono spaventare più di un'intrusione non autorizzata nel proprio computer. Se pensi che qualcuno stia controllando il tuo computer da remoto, la prima cosa che devi fare è scollegarlo immediatamente da internet. Dopo aver scollegato la macchina dalla rete, potrai cercare con calma il punto di ingresso che ha usato l'hacker per prendere il controllo del tuo computer da remoto. Quando avrai risolto il problema e rimesso in sicurezza il computer, prendi alcune contromisure per evitare che l'accaduto si possa ripetere in futuro.

Passaggi

Individuare i Segnali di un'Intrusione

-

1Scollega il computer da internet. Se credi che qualcuno stia accedendo al tuo computer da remoto, scollega il dispositivo dalla rete. Stacca tutti i cavi Ethernet che arrivano al computer e disattiva la connessione Wi-Fi.

- Alcuni dei segnali più ovvi che indicano un'intrusione non autorizzata al tuo computer sono: il puntatore del mouse che si muove autonomamente, le applicazioni e i programmi che si avviano da soli oppure file che vengono eliminati senza il tuo intervento. Tuttavia, non tutti i pop-up dovrebbero allarmarti o destare dei sospetti: alcune applicazioni sono configurate per aggiornarsi automaticamente e, durante tale operazione, potrebbero apparire alcune finestre informative.

- Se noti una lentezza anomala durante la navigazione nel web oppure la presenza di programmi sconosciuti che non ti servono, la causa potrebbe essere l'accesso non autorizzato al computer da remoto.

-

2Controlla la lista dei programmi e dei file utilizzati di recente. Sia i PC sia i Mac rendono l'esecuzione di questo passaggio molto semplice. Se all'interno di queste liste noti qualcosa di strano, significa che qualcuno ha avuto accesso al computer. Segui queste istruzioni per effettuare il controllo:

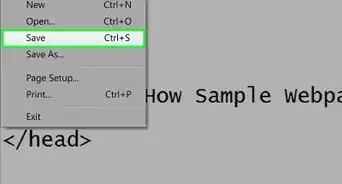

- Su Windows, per visualizzare l'elenco dei file usati di recente premi la combinazione di tasti Windows Key + E, così si aprirà la finestra "Esplora file". Controlla la sezione denominata "File recenti" visibile nella parte inferiore del riquadro principale per controllare se sono presenti degli elementi sconosciuti. Nella parte superiore del menu "Start", puoi controllare la lista delle applicazioni usate di recente.

- Su Mac, clicca sul menu "Apple" collocato nell'angolo superiore sinistro dello schermo e seleziona l'opzione Elementi recenti. A questo punto, clicca sulla voce Applicazioni per visualizzare l'elenco delle app usate di recente o Documenti per controllare l'elenco dei file usati di recente oppure puoi cliccare sull'opzione Server per esaminare la lista delle connessioni in uscita utilizzate dal computer.[1]

-

3Avvia il programma di sistema "Gestione attività" o "Monitoraggio attività". Questi due strumenti possono aiutarti a determinare quali sono i processi e i programmi attualmente attivi sul computer.

- Windows – premi la combinazione di tasti Ctrl + Shift + Esc.

- Mac – apri la cartella Applicazioni usando Finder, fai doppio clic sulla voce Utility, quindi fai doppio clic sull'icona Monitoraggio attività.[2]

-

4Controlla la lista dei processi attualmente in esecuzione al fine di verificare la presenza di programmi creati per avere accesso a un sistema da remoto. Dopo aver avviato il programma "Gestione attività" o "Monitoraggio attività", esamina attentamente la lista dei programmi in esecuzione: verifica quindi la presenza di elementi estranei o sospetti. Di seguito, trovi un elenco dei programmi più comunemente utilizzati per accedere a un computer da remoto e che potrebbero essere stati installati sul tuo sistema senza la tua autorizzazione:

- VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC e TeamViewer.

- Controlla la presenza di qualsiasi tipo di programma sospetto o che non conosci. Se non sei sicuro della funzione di un programma, esegui una ricerca nel web usando il nome del processo corrispondente.

-

5Controlla se la percentuale di utilizzo della CPU del computer è più elevata del normale. Puoi utilizzare il programma "Gestione attività" o "Monitoraggio attività". Anche se i computer moderni fanno un uso intensivo della CPU e, quindi, può non essere un indizio significativo della presenza di un attacco dall'esterno, un elevato uso del microprocessore del computer quando non lo stai utilizzando attivamente potrebbe essere indice dell'esecuzione in background di determinati processi e applicazioni che potresti non avere autorizzato direttamente. Anche in questo caso, fai attenzione perché un uso intenso della CPU del sistema potrebbe essere semplicemente causato dall'aggiornamento di un programma o dal download di contenuti dal web (per esempio un file torrent) di cui ti eri dimenticato.

-

6Esegui una scansione del computer alla ricerca di virus e malware. Se stai usando Windows 10, puoi utilizzare lo strumento antivirus integrato nel sistema operativo seguendo queste istruzioni: avvia l'app Impostazioni, clicca sull'icona Aggiornamento e sicurezza, quindi clicca sulla scheda Sicurezza di Windows per controllare la presenza di programmi maligni. Se stai usando un Mac, leggi questo articolo: scoprirai come utilizzare un programma per Mac per eseguire una scansione del sistema alla ricerca di possibili minacce alla sicurezza.

- Se non hai installato un antivirus sul computer, scarica il file di installazione del software che preferisci, usando un altro computer, poi trasferiscilo su quello in esame usando un dispositivo di memoria USB. A questo punto, installa l'antivirus ed esegui una scansione completa del computer.

- Malwarebytes Anti-Malware è un ottimo antivirus di terze parti, gratuito e semplice da utilizzare, che è disponibile sia per Windows sia per Mac. Puoi scaricarlo direttamente dal seguente link: https://www.malwarebytes.com.

-

7Metti in quarantena tutti gli elementi infetti che vengono individuati dal programma. Se l'antivirus o l'antimalware che hai scelto ha rilevato la presenza di elementi infetti durante la scansione, isolali dal sistema mettendoli in quarantena, in modo che non possano più arrecare danni al computer.

-

8Scarica ed esegui il programma Malwarebytes Anti-Rootkit Beta. Puoi scaricarlo gratuitamente da questo indirizzo: https://www.malwarebytes.com/antirootkit. Si tratta di uno strumento in grado di rilevare ed eliminare i "rootkits", che sono programmi maligni che si annidano in profondità nei file del sistema operativo. Il programma in esame eseguirà una scansione del computer alla ricerca di questo tipo di minaccia, il che richiede un po' di tempo e pazienza.

-

9Controlla il funzionamento del computer dopo aver rimosso tutti i virus e i malware che sono stati rilevati. Se il programma antivirus ha rilevato la presenza di eventuali minacce, il problema potrebbe essere stato risolto, però dovrai comunque monitorare attentamente il funzionamento del computer per essere certo che i virus e i malware siano stati effettivamente rimossi dal sistema e non si siano semplicemente nascosti.

-

10Modifica tutte le password. Se hai appurato che il tuo computer è stato compromesso, allora esiste la possibilità che tutte le password dei tuoi account siano state acquisiste tramite un keylogger. Se sei sicuro che tutti gli elementi infetti e maligni siano stati rimossi dal computer, modifica tutte le password di sicurezza dei tuoi account. Ricorda che non dovresti mai usare la medesima password per accedere a servizi web multipli.

-

11Scollega tutti i dispositivi da tutti i tuoi account web. Dopo aver modificato le password di sicurezza, accedi a ognuno dei tuoi account ed esegui il logout di tutti i dispositivi connessi. In questo modo avrai la certezza che, per poter accedere nuovamente ai vari servizi, sarà necessario usare la nuova password e non quella precedente.

-

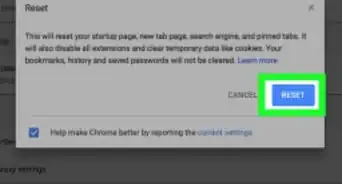

12Se non riesci a individuare l'origine dell'intrusione, formatta l'intero sistema. Se hai la certezza che il problema persista o hai il timore che il computer sia ancora infettato da virus o malware, l'unica soluzione consiste nel formattare il disco rigido del computer e reinstallare il sistema operativo da zero. In questo cas,o dovrai eseguire il backup di tutti i file sensibili e importanti che vuoi conservare, dato che tutto ciò che è memorizzato sul disco verrà cancellato.

- Quando devi eseguire il backup dei dati presenti su una macchina potenzialmente infetta, assicurati di effettuare la scansione di ogni singolo file prima di salvarne una copia. Questo passaggio è fondamentale per evitare di trasferire un file infetto sul computer e reiterare il problema.

- Leggi questo articolo per scoprire come formattare il disco rigido di un PC o di un Mac e poi reinstallare il sistema operativo.

Pubblicità

Impedire Intrusioni Future

-

1Mantieni sempre aggiornato il programma antivirus e antimalware. In questo modo, l'applicazione sarà in grado di proteggere efficacemente il computer rilevando la maggior parte delle minacce prima che possano diventare effettivamente un pericolo. Windows integra un programma denominato "Windows Defender". Si tratta di un buon antivirus che viene aggiornato automaticamente ed è sempre attivo in background. Esistono anche diversi programmi gratuiti di terze parti, come BitDefender, avast! e AVG. Ricorda che sul computer basta installare un solo programma antivirus.

- Leggi questo articolo per scoprire come attivare la protezione di "Windows Defender" su un PC.

- Leggi questo articolo per scoprire come installare un antivirus di terze parti se non vuoi utilizzare Windows Defender. Nel caso installassi un software antivirus, Windows Defender verrebbe automaticamente disattivato.

-

2Assicurati che il firewall di sistema sia configurato correttamente. Se non hai installato sul computer un server web o un altro programma che richiede l'accesso da remoto al computer, non hai motivo di lasciare aperte le porte di comunicazione. La maggior parte dei programmi moderni utilizza la funzione "UPnP" che permette l'apertura automatica di tutte le porte necessarie al corretto funzionamento dell'applicazione per poi richiuderle quando il programma non è più in uso. Lasciare le porte di comunicazione sempre aperte è un rischio, dato che un malintenzionato potrebbe riuscire così ad avere accesso alla tua rete.

- Leggi questo articolo e assicurati che tutte le porte di comunicazione del tuo router di rete che non sono necessarie per il funzionamento di un server o di altri programmi essenziali siano chiuse.

-

3Fai molta attenzione agli allegati che ricevi tramite e-mail. Si tratta di uno dei mezzi più utilizzati per diffondere virus e malware. Apri solo gli allegati che ricevi da mittenti sicuri e affidabili, ma anche in questo caso assicurati prima che queste persone ti abbiano intenzionalmente inviato tali documenti. Se uno dei tuoi contatti ha il computer che è stato infettato da un virus, potrebbe diffondere la minaccia sotto forma di allegato delle e-mail senza saperlo.

-

4Assicurati che le tue password siano uniche e robuste. Ogni servizio web o programma che usi e che richiede l'autenticazione tramite password dovrebbe avere una propria password dedicata, robusta e unica. In questo modo, sarai certo che un hacker non possa usare la password di un determinato account per avere accesso a tutti gli altri profili che possiedi. Esegui una ricerca nel web per scegliere e imparare a usare un "password manager" che ti semplifichi la gestione di tutte le tue password.

-

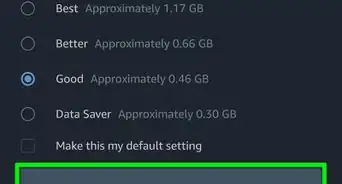

5Cerca di non utilizzare le reti Wi-Fi pubbliche. Si tratta di un'attività molto rischiosa, dato che non hai alcun controllo su questo tipo di reti. In questo caso, non puoi sapere chi è connesso alla rete insieme a te e se sta utilizzando un software di monitoraggio del traffico dati per controllare le attività degli altri utenti. Questi malintenzionati potrebbero riuscire ad avere accesso al tuo computer o alla sessione aperta del browser con le gravi conseguenze che puoi immaginare. Puoi limitare il rischio utilizzando una connessione VPN quando hai l'esigenza di connetterti a una rete Wi-Fi pubblica. In questo caso, i dati saranno criptati e protetti da occhi indiscreti.

- Leggi questo articolo per scoprire come configurare una connessione VPN.

-

6Fai sempre molta attenzione quando scarichi i programmi dal web. Molti dei software "gratuiti" che puoi trovare online integrano altri programmi che molto probabilmente sono inutili nel tuo caso. Controlla attentamente il processo di installazione per essere sicuro di disabilitare o declinare l'installazione di questi programmi aggiuntivi che ti vengono offerti. Evita di scaricare programmi e software da torrent e strumenti simili, dato che si tratta di uno dei mezzi più utilizzati per diffondere virus e malware.[3]Pubblicità

Consigli

- Fai attenzione perché il tuo computer potrebbe avviarsi in totale autonomia per poter installare gli aggiornamenti. Molti dei computer moderni sono configurati per installare automaticamente gli aggiornamenti del sistema operativo. Normalmente, questo tipo di operazioni viene svolto durante la notte, quando si presume che il computer non sia utilizzato da parte dell'utente. Se il tuo computer si dovesse accendere senza il tuo intervento, significa che molto probabilmente è uscito automaticamente dalla modalità di sospensione per poter installare gli aggiornamenti più importanti.

- Le probabilità che qualcuno possa accedere al tuo computer nello specifico, anche se è possibile, sono estremamente basse. Puoi ridurle ulteriormente facendo affidamento sui passaggi indicati nell'articolo per impedire che un malintenzionato possa accedere al tuo sistema.

Il Content Management Team di wikiHow controlla con cura il lavoro dello staff di redattori per assicurarsi che ogni articolo incontri i nostri standard di qualità. Questo articolo è stato visualizzato 66 428 volte